Mengkonfigurasi Radius pada Cisco IOS-XE untuk Autentikasi L2 pada Windows Server

Table of Content

Mengkonfigurasi Radius pada Cisco IOS-XE untuk Autentikasi L2 pada Windows Server

Penggunaan autentikasi Radius pada jaringan lokal (LAN) semakin penting dalam meningkatkan keamanan dan manajemen akses. Dengan Radius, administrator dapat terpusat mengelola akun pengguna dan otorisasi akses ke berbagai perangkat jaringan, termasuk switch. Artikel ini akan membahas secara detail langkah-langkah mengkonfigurasi Radius pada Cisco IOS-XE (diperkirakan berjalan pada perangkat Cisco IOS-XE yang mendukung fitur-fitur yang dijelaskan) untuk autentikasi Layer 2 (L2) dengan menggunakan Windows Server sebagai Radius server. Proses ini akan mencakup konfigurasi di kedua sisi, yaitu Cisco IOS-XE dan Windows Server, dengan penjelasan yang komprehensif untuk setiap langkah. Pembahasan akan mencakup troubleshooting umum dan pertimbangan penting untuk keberhasilan implementasi.

I. Persiapan dan Pertimbangan

Sebelum memulai konfigurasi, pastikan Anda telah memenuhi persyaratan berikut:

- Perangkat Cisco IOS-XE: Anda memerlukan perangkat Cisco IOS-XE yang mendukung autentikasi Radius dan memiliki lisensi yang sesuai. Versi IOS-XE yang berbeda mungkin memiliki sedikit perbedaan dalam perintah konfigurasi. Konsultasikan dokumentasi Cisco untuk perangkat spesifik Anda.

- Windows Server: Anda memerlukan Windows Server yang dikonfigurasi sebagai Radius server. Windows Server 2012 R2 atau yang lebih baru direkomendasikan. Pastikan layanan Network Policy Server (NPS) diaktifkan dan berjalan.

- Konektivitas Jaringan: Pastikan perangkat Cisco IOS-XE dan Windows Server terhubung ke jaringan yang sama dan dapat berkomunikasi satu sama lain. Verifikasi konektivitas dengan menggunakan perintah

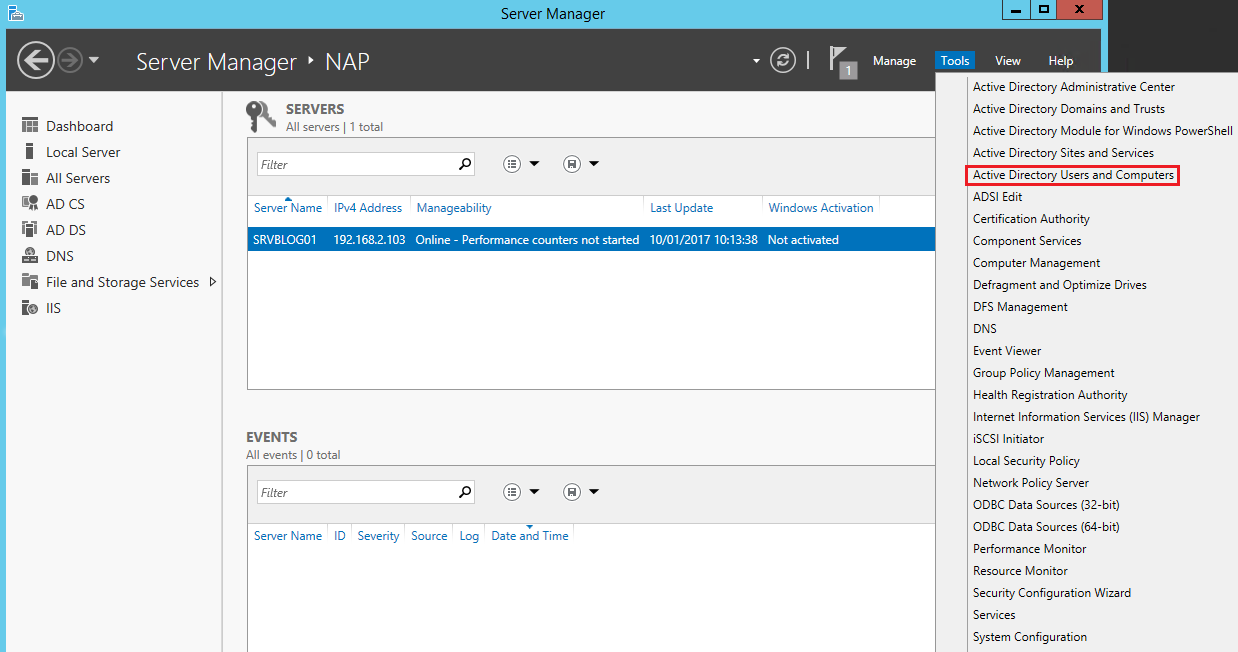

pingdari Cisco IOS-XE ke alamat IP Windows Server dan sebaliknya. - Akun Pengguna: Buat akun pengguna di Windows Server yang akan digunakan untuk autentikasi Radius. Akun ini harus memiliki hak akses yang sesuai untuk mengelola kebijakan autentikasi.

- Shared Secret: Buat kata sandi rahasia (shared secret) yang akan digunakan untuk otentikasi antara Cisco IOS-XE dan Windows Server. Simpan kata sandi ini dengan aman, karena akan dibutuhkan di kedua sisi konfigurasi. Kata sandi harus kuat dan kompleks.

II. Konfigurasi Windows Server sebagai Radius Server

-

Aktifkan Layanan Network Policy Server (NPS): Buka Server Manager, pilih Add roles and features, dan pilih NPS pada fitur yang akan diinstal. Pastikan layanan NPS diaktifkan setelah instalasi selesai.

-

Konfigurasi NPS: Buka NPS melalui menu administrative tools. Anda akan diminta untuk membuat database RADIUS. Ikuti petunjuk wizard untuk menyelesaikan konfigurasi database.

-

Tambahkan Network Policy: Pada NPS, klik kanan pada Network Policies dan pilih "New". Beri nama kebijakan, misalnya "L2 Authentication". Konfigurasikan kebijakan ini untuk mengizinkan akses berdasarkan kriteria yang Anda tentukan (misalnya, berdasarkan alamat IP atau kelompok pengguna).

-

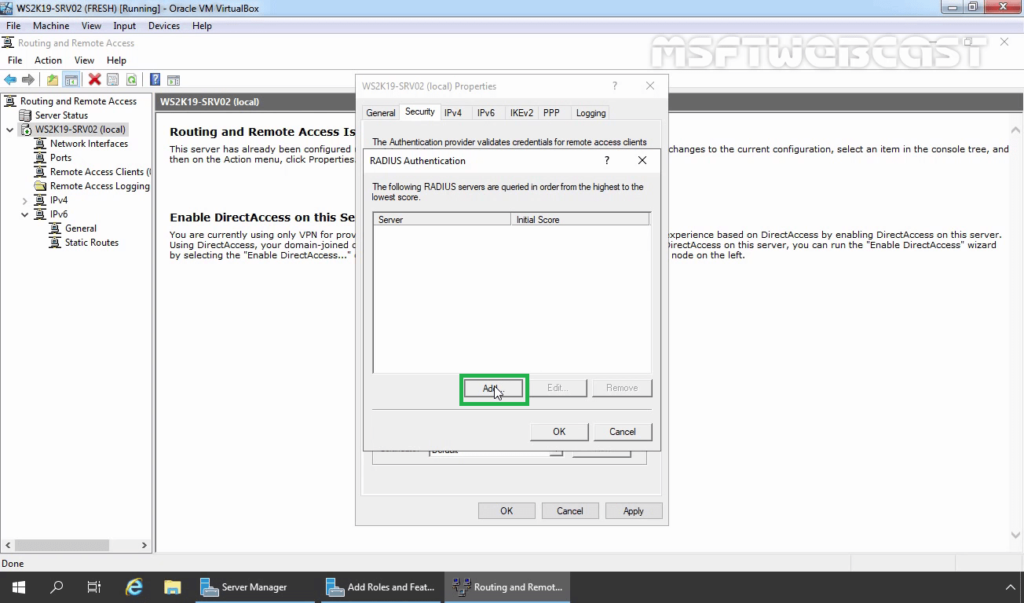

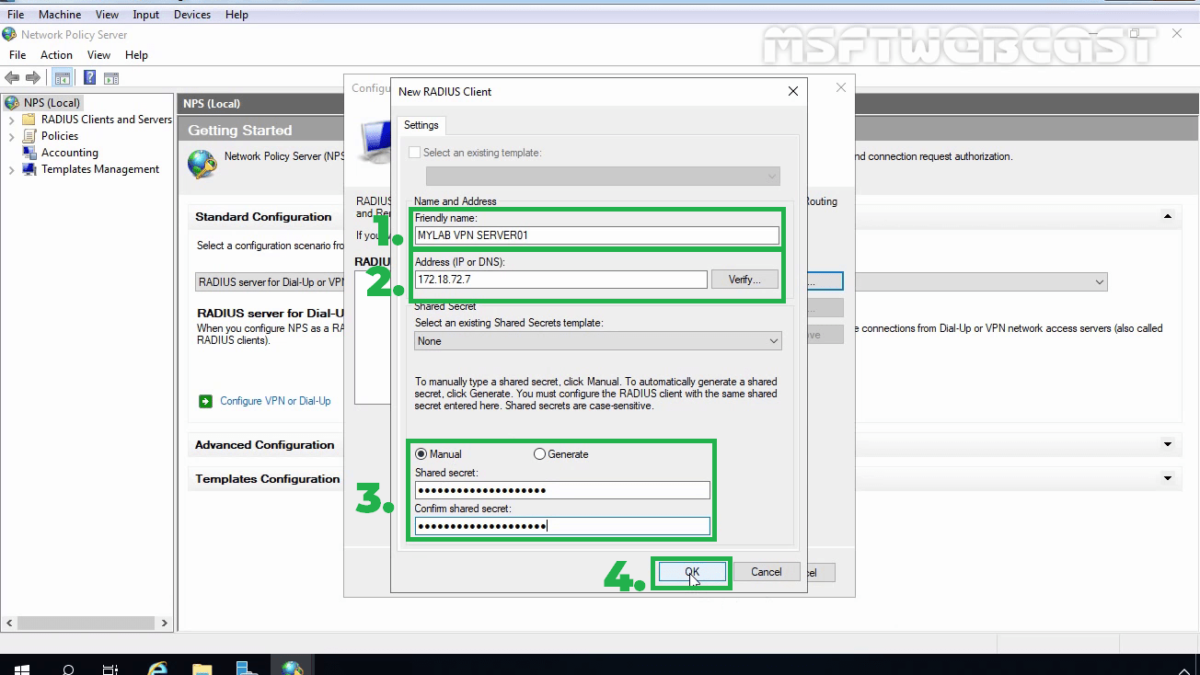

Tambahkan Radius Client: Klik kanan pada "Radius Clients" dan pilih "New". Masukkan alamat IP perangkat Cisco IOS-XE dan shared secret yang telah Anda buat sebelumnya. Simpan konfigurasi.

-

Verifikasi Konfigurasi: Pastikan semua pengaturan NPS telah terkonfigurasi dengan benar. Uji koneksi ke Radius server dari perangkat Cisco IOS-XE menggunakan perintah

test radius.

III. Konfigurasi Cisco IOS-XE

Konfigurasi pada Cisco IOS-XE melibatkan beberapa langkah untuk mengkonfigurasi server Radius sebagai sumber otentikasi untuk port switch. Berikut adalah langkah-langkah umum, namun perintah spesifik mungkin bervariasi tergantung pada versi IOS-XE yang digunakan. Konsultasikan dokumentasi Cisco untuk detail yang lebih spesifik.

-

Akses Mode Konfigurasi: Masuk ke mode konfigurasi global dengan mengetikkan perintah

configure terminal. -

Konfigurasi AAA: Konfigurasi AAA (Authentication, Authorization, and Accounting) untuk menggunakan Radius sebagai metode otentikasi.

aaa new-model

aaa authentication login default group radius local

aaa authorization exec default group radius localPerintah di atas mendefinisikan model AAA baru dan menetapkan grup Radius sebagai metode otentikasi utama untuk login dan eksekusi perintah. local menambahkan autentikasi lokal sebagai fallback jika Radius gagal.

- Konfigurasi Server Radius: Tambahkan server Radius ke konfigurasi. Ganti

192.168.1.100dengan alamat IP Windows Server danmysecretdengan shared secret yang sama yang digunakan pada Windows Server.

radius-server host 192.168.1.100 auth-port 1812 acct-port 1813 key mysecretPerintah ini mendefinisikan server Radius dengan alamat IP, port autentikasi (1812), port akuntansi (1813), dan shared secret.

- Konfigurasi Port Switch untuk Autentikasi Radius: Konfigurasi port switch yang akan menggunakan autentikasi Radius. Misalnya, untuk port GigabitEthernet1/0/1:

interface GigabitEthernet1/0/1

switchport mode access

authentication port-control auto

authentication event fail action restrict

switchport access vlan 10Perintah authentication port-control auto mengaktifkan kontrol port otomatis berdasarkan hasil autentikasi Radius. authentication event fail action restrict membatasi akses jika autentikasi gagal. switchport access vlan 10 menetapkan VLAN untuk port tersebut.

-

Pengujian Konektivitas: Uji konfigurasi Radius dengan menggunakan perintah

test radiusdari mode konfigurasi global. Perintah ini akan mencoba menghubungkan ke server Radius dan menampilkan hasilnya. Jika sukses, Anda akan melihat pesan sukses. -

Verifikasi Konfigurasi: Verifikasi konfigurasi dengan memeriksa status port dan log sistem. Periksa apakah port switch sedang dalam status autentikasi dan apakah log menunjukkan aktivitas autentikasi yang sukses.

IV. Troubleshooting

Jika konfigurasi gagal, berikut beberapa langkah troubleshooting yang dapat dilakukan:

- Verifikasi Konektivitas Jaringan: Pastikan perangkat Cisco IOS-XE dan Windows Server dapat berkomunikasi satu sama lain. Gunakan perintah

pinguntuk memeriksa konektivitas. - Verifikasi Shared Secret: Pastikan shared secret yang digunakan pada Cisco IOS-XE dan Windows Server identik. Kesalahan kecil dalam pengetikan dapat menyebabkan kegagalan autentikasi.

- Verifikasi Layanan NPS: Pastikan layanan Network Policy Server (NPS) berjalan pada Windows Server.

- Verifikasi Firewall: Pastikan firewall pada Windows Server dan perangkat Cisco IOS-XE tidak memblokir lalu lintas port 1812 dan 1813.

- Periksa Log Sistem: Periksa log sistem pada Cisco IOS-XE dan Windows Server untuk mencari pesan kesalahan yang dapat memberikan petunjuk tentang masalah yang terjadi.

- Uji dengan Akun Pengguna yang Berbeda: Coba gunakan akun pengguna yang berbeda untuk menguji autentikasi. Ini dapat membantu mengidentifikasi masalah dengan akun pengguna tertentu.

V. Kesimpulan

Mengkonfigurasi Radius pada Cisco IOS-XE untuk autentikasi L2 dengan Windows Server merupakan langkah penting dalam meningkatkan keamanan jaringan. Dengan mengikuti langkah-langkah yang diuraikan di atas dan melakukan troubleshooting yang tepat, Anda dapat berhasil mengimplementasikan sistem autentikasi Radius yang terpusat dan aman. Ingatlah untuk selalu mengikuti praktik keamanan terbaik, seperti menggunakan shared secret yang kuat dan kompleks, dan secara teratur memeriksa dan memperbarui konfigurasi Anda. Dokumentasi Cisco IOS-XE dan Windows Server NPS sangat direkomendasikan untuk referensi yang lebih detail dan spesifik terhadap versi perangkat dan sistem operasi yang Anda gunakan. Semoga artikel ini bermanfaat dalam membantu Anda mengimplementasikan Radius pada infrastruktur jaringan Anda.